Локальная компьютерная сеть

Содержание:

- Технологии передачи и защиты данных

- Облачный интерфейс управления — взгляд под другим углом

- Подсети.

- Как устроена локальная сеть с выделенным сервером

- Как устроен интернет с адресом IPv6

- Где находятся серверы?

- Важнейшие сервисы Интернет

- Кто такой интернет-провайдер

- Как происходит вычисление IP-адреса Сети и компьютера?

- Серверный уровень

- Варианты действий маршрутизатора

- История создания интернета

- Поставщики интернет-услуг.

- Классификации

- Чем опасны социальные сети

- Эталонная модель построения сети

- Первый в мире плавучий дата-центр наконец заработал

- Широко шагая, широко вещая

- Уровень доступа

- Как выбрать подходящий сервер?

- Кратко о компьютерных сетях

- Как это работает?

- Резюме

Технологии передачи и защиты данных

По каналам связи между сетевыми устройствами данные передаются по цепочке разбитыми на пакеты битами. Каждый такой пакет, кроме самих данных, содержит идентификаторы отправителя, адресата, контрольный бит. Комплексная защита сетевой информации включает физические средства (защиту кабельной системы) и средства архивации – дублирования данных в сжатом виде на встроенных дисках или отдельных серверах.

В современных сетях, использующих доступ к интернету, защита информации приобретает особый смысл. В создании системы сетевой безопасности используются файерволы, антивирусы, шифрование, многоуровневый пользовательский доступ, специализированное защитное ПО.

Облачный интерфейс управления — взгляд под другим углом

Мы много писали про облачное управление: о стратегии применения, построении готовых решений, о нюансах использования, об эксплуатации в реальных условиях. Однако любая технология должна быть не только стратегически правильной, но и продукты, созданные на её основе — удобными для работы.

Инженеры и дизайнеры Zyxel постарались учесть все вопросы при создании удобного интерфейса для облачной среды Nebula. Но люди индивидуальны и зависимость от привычного окружения у каждого своя.

Как быстрее понять основные принципы и адаптироваться к новому стилю работы — об этом и пойдёт речь.

В данной статьe мы постарались ответить на следующие вопросы:

- Основные отличия в идеологии управления;

- Зачем нужны «Организация» и «Площадка»;

- Как ускорить процесс регистрации устройств в облаке.

Подсети.

Узлы секций сети можно сгруппировать в подсети с общим диапазоном IP-адресов. Эти группы называются интрасетями. Каждый сегмент интрасети должен быть оснащен защитным шлюзом, играющим роль точки входа и выхода сегмента. Обычно роль шлюза играет устройство, называющееся маршрутизатором. Маршрутизатор — это интеллектуальное устройство, которое пересылает полученные данные на IP-адрес получателя.

В некоторых сетях в качестве внешнего шлюза применяется сетевой экран или, по-другому, брандмауэр (firewall). Обычный брандмауэр представляет собой комбинацию аппаратных и программных компонентов, создающих защитный барьер между сетями с разными уровнями безопасности. Администратор может настроить брандмауэр так, что он будет пропускать данные только на указанные IP-адреса и порты.

Для создания подсети маскируется сетевая часть IP-адреса узлов, которые нужно включить в данную подсеть. В связи с этим, мобильность данных ограничивается узлами подсети, так как эти узлы могут распознавать адреса только в пределах замаскированного диапазона. Для создания подсети существуют три основные причины.

- Чтобы изолировать разные сегменты сети друг от друга. Возьмем, например, сеть из 1 000 компьютеров. Без применения сегментации данные каждого из этих 1 000 компьютеров будут проходить через все остальные компьютеры. Представьте себе нагрузку на канал связи. Кроме этого, каждый пользователь сети будут иметь доступ к данным всех других ее членов.

- Чтобы эффективно использовать IP-адреса. Применение 32-битового представления IP-адреса допускает ограниченное количество адресов. Хотя 126 сетей, каждая с 17 млн. узлов, может казаться большим числом, в мировом сетевом масштабе этого количества адресов далеко не достаточно.

- Чтобы позволить повторное использование одного IP-адреса сети. Например, разделение адресов класса С между двумя расположенными в разных местах подсетями позволяет выделить каждой подсети половину имеющихся адресов. Таким образом, обе подсети могут использовать один адрес сети класса С.

Чтобы создать подсеть, нужно заблокировать числами какие-либо или все биты октета IP-адреса. Например, маска со значением 255 блокирует весь октет, а маска со значением 254 блокирует всё, кроме одного адреса октета. Для сетей класса А обычно применяется маска 255. 0. 0. 0, для сетей класса В — маска 255 .255.0 .0, а для сетей класса С — маска 255. 255. 255. 0. Чтобы узнать адрес сети, нужно выполнить побитовую операцию логического «И» с IP-адресом и маской. В Windows 2000/XP значение по умолчанию маски сети вводится автоматически при вводе IP-адреса.

Как устроена локальная сеть с выделенным сервером

Сеть с выделенным сервером отличается от одноранговой на уровне логической организации взаимодействия.

Простейшая одноранговая локальная вычислительная сеть состоит из равноправных узлов (компьютеров). Каждый из них:

- определяет часть собственных ресурсов (файлы, папки, принтеры, приложения и пр.) как общие для ЛВС;

- предоставляет другим доступ к ним;

- управляет правами пользователей/узлов сети на использование этих ресурсов;

- получает доступ к общим ресурсам сети, размещенным на других узлах.

Фактически при такой организации все компьютеры сети остаются независимыми (не считая объединения по проводным или беспроводным каналам связи). Для обращения к ресурсам конкретного узла другим пользователям обязательно пройти авторизацию, с созданной на нем учетной записью.

Такая реализация может быть удобной, пока ЛВС объединят несколько (до 10) узлов. С увеличением их количества:

- пользователям придется запоминать огромное количество логинов/паролей для локальных учетных записей;

- обеспечить безопасность становится практически невозможно;

- существенно усложняется резервное копирование децентрализованной общей информации.

Сеть с выделенным сервером эффективно решает эти и другие проблемы.

В ней:

- общие ресурсы размещены на отдельном узле – сервере;

- обмен данными идет не между клиентскими компьютерами, а в паре клиент-сервер;

- для пользователя/узла создается серверная учетная запись, определяющая права доступа. Соответственно, воспользоваться ими может любой пользователь с каждой клиентской машины после успешной авторизации.

В практике гораздо чаще встречаются варианты совмещения, когда основные задачи решают выделенные серверы, а некоторая часть общих ресурсов распределяется по локальным узлам.

Как устроен интернет с адресом IPv6

Я думаю, вам понятно, что протокол IPv6 создан из-за банальной нехватки IP адресов, т.к. число пользователей интернета значительно возросло. Данный адрес равен 128 битам и 16 байтам. Это значительно увеличивает число IP.

IPv6, кроме прочего, проверяет подлинность пакета отправителя, и шифрование подобного пакета. Данный протокол поддерживают ОС от Windows 7 до Windows 10 и часть дистрибутивов Linux. IPv6 в последнее время применяют всё больше. Также, мобильные телефоны поддерживают данный протокол, автомобильные компьютеры и прочие устройства.

IPv6 состоит из 8 групп четырехзначных шестнадцатеричных цифр, которые разделены двоеточием: 1045: 0аке: 4df3: 56uy: 0045: ert1: g56j: 0001. Что интересно, группы, где одни нули, могут писаться просто двоеточием, но не более двух двоеточий.

Иногда нули даже отпускаются. URL адрес такого вида обязательно заключается в квадратные скобочки: — http://.

Где находятся серверы?

Я уже упомянул выше хостинг-провайдеров. У них. Хостинг — это компания, которая фокусируется на обеспечении своих клиентов серверными мощностями. Обычно они арендуют крупное здание, в котором располагаются сотни и тысячи ПК с различными видами «железа» и виртуальными «машинами» на них.

Эти компьютеры надежно охраняются наемной охраной, датчиками движения, системами защиты от пожара и прочими решениями в зависимости от того, какие угрозы предвидит провайдер.

Программная защита тоже играет роль. Хостинг обязан сохранять конфиденциальность клиентов, оберегать их VDS от вирусов и атак извне. Регулярно делать резервные копии данных каждого арендатора, чтобы даже в случае форс-мажора можно было бы восстановить максимум полезной информации и файлов.

Также значимую роль играет геолокация. От расположения дата-центра зависит скорость работы проектов, базированных на удаленном ПК. Игровой сервер, расположенный в Варшаве, будет быстрее и стабильнее для жителей Европы, чем аналогичный в условном Мурманске. Ну и подчиняются такие серверы законам разных стран.

Важнейшие сервисы Интернет

Служба WWW (World Wide Web — Всемирная паутина) — система взаимосвязанных электронных документов, хранящихся на Web-серверах. Отдельные документы состоят из Web-страниц, которые могут содержать взаимные гиперссылки и могут находиться на различных Web-серверах. Таким образом, один документ может быть разбросан по всему миру, образуя сеть страниц. Web-страницы, объединенные общей темой, называются Web-сайтом.

Телеконференции или служба новостей (UseNet) — услуга, которая предоставляет возможность участникам телеконференции размещать свои сообщения или статьи по определенной заранее определенной темы на общих электронных досках объявлений NNTP-серверов новостей. Там их могут прочитать другие участники конференции и выразить по поводу них свои мысли.

Протокол передачи файлов (FTP — File Transfer Protocol) — услуга, с помощью которой можно получать копии файлов нужных документов и программ, которые размещены в архивах на специальных FTP-серверах.

Интерактивное общение (IRC — Internet Relay Chat) — услуга, которая обеспечивает групповой обмен текстовыми сообщениями в реальном времени, то есть без задержки времени между сообщением и получением ответа на него.

Сервис ICQ предназначен для поиска сетевой IP-адреса человека, компьютер которой присоединен в данный момент к сети Интернет. Название службы является акронимом выражения «I seek уоu» — «я тебя ищу». Необходимость подобной услуги связано с тем, что большинство пользователей не имеют постоянной IP-адреса. Они получают динамическую IP-адрес, действующий только в течение этого сеанса. При каждом присоединении к сети Интернет программа IСQ, установленная на компьютере пользователя, определяет текущий IP-адрес и сообщает его центральной службе, которая, в свою очередь, оповещает партнеров пользователя. Далее партнеры (если они также являются клиентами этой службы) могут установить с пользователем прямая связь. Далее связь осуществляется в режиме, аналогичном сервиса IRC.

Появление технологии IP-телефонии позволяет объединить телефонные сети общего пользования с возможностями сети Интернет по передаче данных с помощью шлюза (gateway). Шлюз представляет собой устройство, в который с одной стороны включаются телефонные линии, а с другой стороны — сеть Интернет.

Телефонная связь через Интернет с использованием IP-телефонии может осуществляться следующими способами:

- компьютер-компьютер;

- телефон-телефон;

- компьютер-телефон;

- Web-телефон.

Подробнее об этом можно прочитать в статье Сервисы сети Интернет

Кто такой интернет-провайдер

Провайдером принято называть поставщика услуг. Значит, интернет-провайдер – это тот, кто поставляет услугу доступа в Интернет. Представьте, что вы оказались в продуктовом супермаркете и покупаете там не только продукты, но и кое-что для дома: салфетки, пекарскую бумагу, батарейки. Так и с интернет-провайдером: по факту он предоставляет много разных сопутствующих услуг, которые сам не производит (как супермаркет не производит товары), а покупает их оптом.

Провайдер – это посредник. Он покупает много в одном месте, а продает понемногу всем желающем – своим абонентам. Раздавать Интернет он может разными способами: по коммутируемой линии передач (еще помните старые телефонные модемы-пищалки?), через кабельные модемы, спутники или Wi-Fi. Большинство российских пользователей Интернета, проживающих в городах в многоквартирных домах, используют кабельный Интернет. Но вернемся к тому, как это работает на глобальном уровне.

Как происходит вычисление IP-адреса Сети и компьютера?

Находясь в ЛВС, довольно просто узнать IP-адрес компьютера и пул адресов в целом. Для этого необходимо:

- На ПК под управлением Windows. Запустить командную строку от имени Администратора, в ней ввести команду «ipconfig». В выводе на экран найти нужный сетевой интерфейс, где будут значение IPv4 или IPv6 – текущий адрес ПК и маска подсети, которая определяет общее количество доступных адресов. Например, IP = 192.168.0.59, а маска = 255.255.255.0, это значит, что ПК работает в подсети 192.168.0.0 с диапазоном адресов 192.168.0.1 – 192.168.0.255.

- На ПК с ОС Linux аналогом команды ipconfig будет запуск из терминала утилиты ifconfig, вычисление адресов производится так же, как и в предыдущем пункте.

Из информации, изложенной в статье, нетрудно понять, какая Сеть называется локальной. Итак, ЛВС – неотъемлемая часть современного цифрового мира, которая уже является необходимостью, нежели какой-то экзотикой. Более того, большинство вычислительных устройств априори нацелены на работу в Интернете, которая, по сути, также является многоранговой ЛВС, отличаться от привычной корпоративной она будет только сложными таблицами маршрутизации и огромным количеством активного сетевого оборудования.

Серверный уровень

Реализуется, как понятно из названия, серверами сети. Реализация может быть как на серверных платформах, так и на специализированном оборудовании. ПО для серверных платформ на сегодняшний день представлено разными производителями и под разными видами лицензий, равно как и ОС, на которых будет работать это программное обеспечение. Стандартный набор провайдера на этом уровне:

- DHCP-сервер;

- DNS-сервер;

- один или несколько серверов доступа (если таковые необходимы);

- сервер AAA (radius или diameter);

- сервер биллинга;

- сервер баз данных;

- сервер хранения flow-статистики и биллинговой информации;

- сервер мониторинга сети;

- СОРМ;

- устройства фильтрации трафика;

- BRAS;

- сервисы развлечений для пользователей (опционально);

- серверы контента (такие как Coogle Cache).

Эти сервисы мы подробно рассмотрим в следующей статье.

Варианты действий маршрутизатора

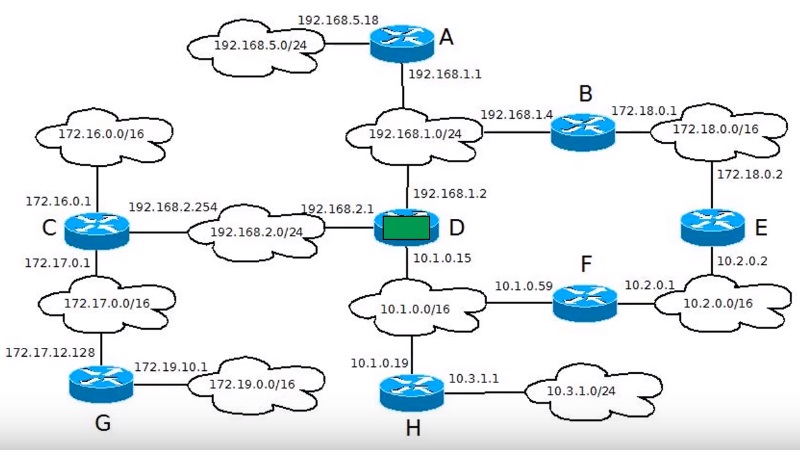

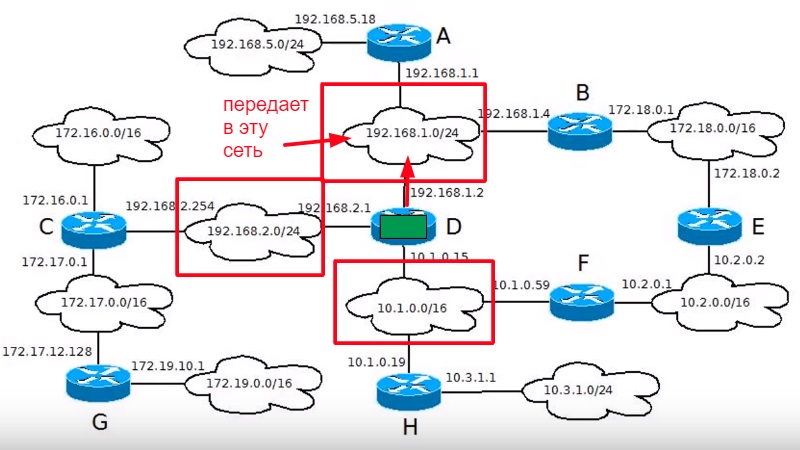

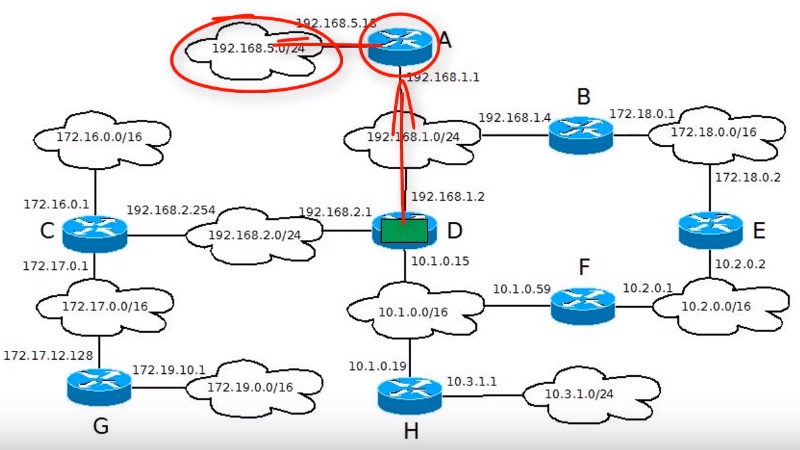

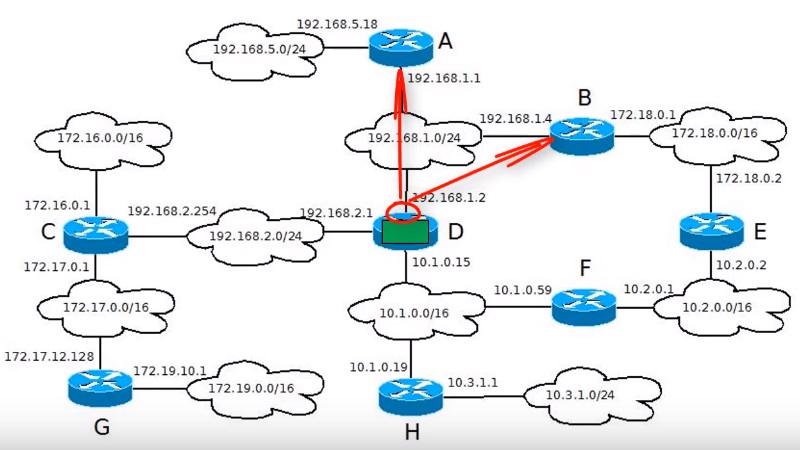

В качестве примера, рассмотрим схему составной сети, здесь показаны отдельные подсети, для каждой подсети есть ее адрес и маска, а также маршрутизаторы, которые объединяют эти сети.

Рассмотрим маршрутизатор D, на него пришел пакет, и маршрутизатор должен решить, что ему делать с этим пакетом. Начнем с того, какие вообще возможны варианты действий у маршрутизатора. Первый вариант, сеть которой предназначен пакет подключена непосредственно к маршрутизатору. У маршрутизатора D таких сетей 3, в этом случае маршрутизатор передает пакет непосредственно в эту сеть.

Второй вариант, нужная сеть подключена к другому маршрутизатору (А), и известно, какой маршрутизатор нужен. В этом случае, маршрутизатор D передает пакет на следующий маршрутизатор, который может передать пакет в нужную сеть, такой маршрутизатор называется шлюзом.

Третий вариант, пришел пакет для сети, маршрут которой не известен, в этом случае маршрутизатор отбрасывает пакет. В этом отличие работы маршрутизатора от коммутатора, коммутатор отправляет кадр который он не знает куда доставить на все порты, маршрутизатор так не делает. В противном случае составная сеть очень быстро может переполнится мусорными пакетами для которых не известен маршрут доставки.

Что нужно знать маршрутизатору для того чтобы решить куда отправить пакет?

- Во-первых у маршрутизатора есть несколько интерфейсов, к которым подключены сети. Нужно определить в какой из этих интерфейсов отправлять пакет.

- Затем нужно определить, что именно делать с этим пакетом. Есть 2 варианта, можно передать пакет в сеть (192.168.1.0/24), либо можно передать его на один из маршрутизаторов подключенные к этой сети. Если передавать пакет на маршрутизатор, то нужно знать, какой именно из маршрутизаторов подключенных к этой сети, выбрать для передачи пакета.

История создания интернета

Идея соединения между собой нескольких компьютеров появилась еще при их создании, но сделали это лишь в 1 969 году. Соединили между собой два ПК из разных университетов — ПК Sigma 7 из Калифорнии с ПК SDS 940 в Стэнфорде.

Так, в далеком 1 969 году, была создана самая первая в мире сеть — ARPANET. Она была закрытой для большинства и больше применялась для военных нужд. Чтобы обеспечивать качественную передачу данных в 1 983 году в ней начали использовать проколы TCP/IP — которыми мы до сих пор пользуемся.

Используя сильные стороны и удачные решения ARPANET в 1 984 году национальным научным фондом США была создана уже более открытая и современная сеть — NSFNet. Использовали ее для установления связи между вычислительными центрами и институтами посредством компьютеров. Подключение к ней было довольно свободным, поэтому уже к 1 992 году к ней было подключено уже более 7 500 тысяч других мелких сеток. Некоторые были и из разных стран.

ARPANET просуществовала до 1 990 года, после чего полностью уступила место более современной NSFNet. За год до этого, в 1 989 году британский специалист Тим Бернерс-Ли начал реализацию своей концепции всемирной паутины и начал разработку протокола HTTP для TCP/IP, языка гипертекста — HTML, идентификаторов адресов — URI и браузера. Назвал он свой проект — World Wide Web.

В 1 990 году всемирная паутина вышла в свет и стала доступна для исследовательских учреждений. Первый браузер вышел тогда же и назывался WordWideWeb.

В 1 991 году всемирная паутина вышла в общий доступ для всех компьютеров, соединенных с интернетом. А, в 1 993 году вышел в свет первый графический браузер Windows NCSA Mosaic, на основе которого были созданы браузеры Internet Explorer и другие. Именно благодаря появлению всемирной паутины, браузеров, возможности создавать сайты — популярность интернета начала расти огромными темпами. Люди смогли не просто общаться между компьютерами по сети, а получили полноценное медиа пространство с практически безграничными возможностями для обмена информацией в удобном — графическом виде.

Так, теперь в интернете можно:

- Читать книги, статьи — любую литературу

- Смотреть фильмы и другие видеоролики

- Играть в игры

- Общаться с пользователями из любой страны

- и многое другое

С этого момента Internet стал приобретать нынешний вид и развиваться бешеными темпами. А всемирной паутиной мы пользуемся с вами каждый день. Маршрутизацией трафика с 1 995 года начали заниматься привычные нам провайдеры, а NSFNet вернулась к тому, с чего начинала — к исследовательской деятельности.

Поставщики интернет-услуг.

Доступ к Интернету отдельным пользователям и сетям предоставляется компаниями — поставщиками интернет-услуг (ISP, Internet Service Provide). Эти компании владеют блоками адресов Интернета, которые они могут назначать своим клиентам. Когда пользователь подключается к поставщику интернет-услуг, он подключается к его серверу, который в свою очередь подключен к Интернету посредством устройств, называющихся маршрутизаторами. Маршрутизатор представляет собой устройство, которое получает сетевые пакеты от узлов сети и определяет их адрес назначения в Интернете и самый лучший маршрут для доставки пакета по этому адресу. Маршрутизация осуществляется на основе известных каналов в Интернете и объема трафика на разных сегментах. После этого маршрутизатор передает пакет в точку доступа к сети (Network Access Point, NAP).

Сервисы, предоставляемые поставщиком интернет-услуг своим клиентам, включают в себя:

• средство интернет-идентификации в виде IP-адреса;

• услуги электронной почты через серверы POP3 и SMTP;

• службы новостей через серверы Usenet;

• маршрутизацию через серверы DNS.

Классификации

Топология ЛВС относится к тому, как подключены узлы в сети. Это может относиться к физическому расположению устройств в географической точке или логическому методу, с помощью которого система устанавливается. Тип топологии в сети LAN определяет способ передачи данных. Основные топологии ЛВС включают в себя:

Кольцевая топология

Термин «кольцо» описывает, как узлы физически связаны между собой. Кольцевая топология применяет замкнутый контур кабеля, который соединяет одно устройство с другим, делая его таким образом, что каждое устройство подключается к 2 устройствам. Этот замкнутый цикл создает единственный поток данных, т.е. сообщение может перемещаться только в одном направлении. Установка относительно проста, но для изменения конфигурации одного узла в сети потребуется разрыв петли. Поскольку этот тип топологии представляет собой непрерывный цикл, помехи на одном этапе или узле могут повлиять на всю сеть системы.

Звездная топология

Этот тип топологии основан на центральном узле, с которым соединены все узлы. Данные или сообщения проходят через этот концентратор и перенаправляются на адресованное устройство. Соединение точка-точка от отдельного узла к центральному узлу и от него устанавливается для создания единственного соединения. Это может принести пользу пользователям, так как предотвращает влияние помех в одном сегменте на всю систему. Однако, установка такого типа сети потребует настройки этих узловых соединений по отдельности, что усложняет первоначальную настройку вашей локальной сети. Преимущество такой реконфигурации, такой как добавление или удаление нового узла в систему, потребует только добавления или удаления сегмента соединения и не затронет всю сеть.

Топология шины

Этот тип топологии в значительной степени опирается на единую линию связи, способную передавать данные в обоих направлениях. Центральный кабель, также называемый магистральным, соединяется со всеми узлами сети. При создании сети Ethernet, которая является стандартной формой связи в технологической отрасли, применяется топология шины. Одна из причин, по которой это обычно используется для создания локальной сети, заключается в простой конструкции, требующей непрерывной длины кабеля, которая заканчивается оконечными резисторами на каждом конце. Установка и реконфигурация данного типа топологии ЛВС является относительно простым и удобным процессом. Однако при поиске и устранении неисправностей могут возникнуть трудности, поскольку передача данных зависит от одного кабеля.

Топология деревьев

Интеграция технологий, применяемых при создании топологий шины и звезды, образует топологию дерева, где рабочие станции, подключенные к центральным узлам, линейно поддерживаются единичным кабелем, служащим основой для передачи данных. Однако древовидные сети часто называют гибридными,

Чем опасны социальные сети

Несмотря на большое количество плюсов использования соц.сетей, имеются и отрицательные стороны. И сейчас мы расскажем, чем опасны социальные сети для многих пользователей.

К сожалению, люди стали забывать о живом и реальном общении, заменяя его на виртуальное. Из-за этого у многих вырабатывается зависимость. И в связи с этим можно сказать, что соц. сети не сближают, а отделяют людей друг от друга. Чтобы это понять, не нужно знать, что такое интернет маркетинг и как он работает всё и так давно понятно.

Больше всего влиянию социальных сетей подвержены подростки, у которых часто вырабатывается зависимость, а при отсутствии доступа к интернету бывает психическая «ломка». Виртуальное общение гораздо проще в их понимании. Можно просто написать сообщение и отправить его, не прибегая к использованию мимики, эмоций. За свои слова и поступки не нужно будет отвечать.

Долгое нахождение перед компьютером или другим устройством влияет на здоровье – на нервную систему, зрения, сон, снижает работоспособность, а следовательно и качество работы.

Также можно заметить, что социальные сети неплохо зарабатывают на тех, кто много времени проводит за играми и другими платными функциями. А те сами того не замечают, как много они тратят на вещи, которые им вовсе не нужны.

Таким образом, мы с Вами рассмотрели значение социальных сетей в современной жизни людей. Выявили положительные и отрицательные стороны их использования. Главное понимать, что пользоваться ими не опасно, просто нужно всему знать меру.

Эталонная модель построения сети

Эталонная модель построения сети

На рисунке приведена эталонная модель построения сети. Она представляет собой топологию «дерево» (объединение нескольких топологий «звезда») с дополнительными избыточными связями. Избыточность компенсирует главный недостаток данной топологии (отказ одного из узлов влияет на работу всей сети), но и увеличивает без того чрезмерный расход кабеля вдвое. Для уменьшения затрат на кабель многие организации «усиливают» только наиболее значимые части сети.

Следует помнить, что это всего лишь модель, а следовательно, деление на уровни может быть условным — некоторые устройства могут реализовывать сразу оба уровня, а какие-то уровни могут вовсе отсутствовать.

Как видно, данная модель состоит из четырех уровней:

- уровень доступа;

- уровень агрегации;

- уровень ядра сети;

- серверный уровень.

Разберем каждый из них по отдельности.

Первый в мире плавучий дата-центр наконец заработал

Впервые о намерении создать полноценный плавучий дата-центр компания Nautilus Data Technologies (NDT) заявила несколько лет назад. В 2015 году она разработала и протестировала прототип, после чего подтвердила намерение создать дата-центр на воде. И это не миниатюрный вычислительный центр, а полноценный ДЦ относительно большой площади. В самом начале компания объявила о том, что в качестве платформы будет использовать баржу, и так оно и вышло.

На днях компания сообщила о старте эксплуатации своего первого ЦОД, который расположен на воде. Как и планировалось, энергоэффективность плавучего дата-центра гораздо выше, чем у обычных. Но обо всем этом — ниже.

Широко шагая, широко вещая

Динамика развития компьютерно-информационных технологий такова, что каждый следующий шаг дается большими усилиями, но в меньшее время.

Компьютерные сети прошли большой путь и можно, в определенном смысле, говорить о достижении определенного уровня совершенства. Строительство звезд, колец и других сетевых многогранников уступило широковещательному адресу в едином канале связи.

Общая логика строения, пришла к тому же принципу, что и человеческое общество. Все доступны всем, но каждый устанавливает связь с каждым конкретно и с конкретной целью. По факту фиксации связи, никто посторонний в установленный контакт не входит. Общая практика такова. А что касается деталей — они формируются обычным образом: в зависимости от сферы применения, от решаемых задач и от прочих факторов, которые существенны в конкретном месте и в конкретное время.

Уровень доступа

Главным процессом на этом уровне является подключение оборудования клиента (компьютер, Wi-Fi-маршрутизатор) к сети провайдера. Здесь оборудованием провайдера являются коммутаторы (если это локальная сеть и планируется подключение при помощи проводной среды) либо базовые станции (если подключение происходит через беспроводную среду). Как правило, для организации управляемой сети используют коммутаторы второго уровня (L2), реже — третьего (L3). Некоторые провайдеры на этапе строительства локальной сети отдают предпочтение неуправляемым коммутаторам, впоследствии это может сказаться на качестве предоставляемых услуг.

Коммутаторы L3 на данном уровне встречаются достаточно редко, так как они дороже, чем L2, и их размещение в технических помещениях многоэтажек связано с определенными рисками. Если коммутаторы L3 и встречаются на уровне доступа, то лишь в объединении уровня доступа и уровня агрегации. Частным примером использования является кабинет в офисе либо отдел, а в случае с провайдером — многоквартирный дом или жилая секция в этом доме.

Стоит отметить, что при строительстве сети каждый провайдер сам выбирает степень ее сегментирования. Сегмент сети, или VLAN (Virtual Local Area Network), позволяет объединить группу пользователей в одну логическую сеть либо обособить каждого по отдельности. Считается очень плохим тоном, когда сеть «плоская», то есть клиенты, коммутаторы, маршрутизаторы и серверы находятся в одном логическом сегменте. Такая сеть имеет очень много недостатков. Более правильным решением является разделение целой сети на более мелкие подсети, в идеальном варианте — выделять VLAN для каждого клиента.

Как выбрать подходящий сервер?

Есть куча аспектов, на которые надо обращать внимание. Но я бы предложил положиться на хорошего хостинг-провайдера

Он знает свое дело. Предложит подходящее «железо», обеспечит необходимым программным обеспечением.

Можно зайти на главную страницу Timeweb и спокойно выбрать доступный вариант. Можно купить виртуальный хостинг, если грядет мелкий проект, не требующий особого контроля. Можно купить VDS, чтобы сэкономить на покупке выделенного сервера, но при этом получить доступ к расширенным функциям. Для тех, кто строит онлайн-магазин или собрался открывать игровой сервер, есть выделенные «машины». Причем все они учитывают современные реалии. Есть защита от DDoS-атак, ежедневное резервное копирование, круглосуточная техподдержка и физическая защита дата-центров от любой неприятности.

Так что в первую очередь обращайте внимание на репутацию хостинга. Затем рассматривайте его предложения и не беспокойтесь о других технических аспектах

Кратко о компьютерных сетях

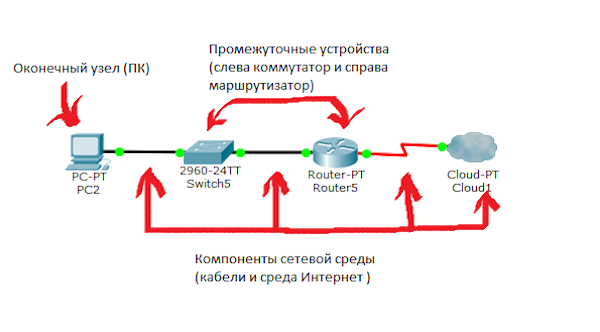

Компьютерная (или же вычислительная) сеть позволяет соединить несколько различных устройств в одну систему, внутри которой может происходить обмен данными. Главными элементами таких сетей являются компьютеры, но в них также могут участвовать и принтеры, сетевое оборудование, серверы, хранилища, телевизоры, телефоны и другие устройства. Все эти устройства называются оконечными узлами. Но в сети также присутствуют и промежуточные элементы — это различные маршрутизаторы, роутеры, модемы, точки беспроводного доступа, коммутаторы. Всё это соединяется между собой с помощью так называемой сетевой среды. Сетевая среда — это оптоволоконные кабели, радиоволны Wi-Fi, витые пары, с помощью которых все устройства подключаются к сети и взаимодействуют между собой.

Из этих трёх типов элементов состоит любая компьютерная сеть

Компьютерные сети бывают локальными (LAN) и глобальными (WAN). В чём между ними ключевая разница? Первые располагаются на ограниченной территории (обычно не выходя за пределы одного здания), а вторые могут распространяться на куда большую площадь — расстояние между узлами может составлять сотни и тысячи километров. Нас как пользователей сейчас больше интересуют локальные компьютерные сети — именно их мы разворачиваем дома, ими пользуемся на работе или на учёбе.

Дополнительно можно выделить городские компьютерные сети — MAN (Metropolitan Area Network). Они отличаются от WAN, прежде всего, площадью покрытия и занимают, как нетрудно догадаться, один город. MAN предоставляет услуги кабельного телевещания, телефонии, а также является точкой опоры для провайдеров.

Как это работает?

Как уже понятно, доступ в глобальную сеть обеспечивается за счет идентификации устройства, а связь осуществляется посредством использования специальных протоколов.

Для разных сетей и разных операционных систем сами протоколы могут разниться, однако в международных стандартах обычно можно встретить протоколы вроде TCP/IP, ATM, MPLS, SONET/SDH и др. Каждый такой протокол представляет собой набор определенных правил, по которым осуществляется доступ в глобальную сеть, производится передача и прием информации или идентификация пользовательских устройств и т. д. Заметьте, в данном случае об инициализации персоны самого пользователя речь не идет. Все это относится исключительно к компьютерам или мобильным девайсам.

Резюме

VPN может скрыть ваши действия в Интернете и изменить местоположение, но не может полностью анонимизировать онлайн-профиль. Файлы и другие технологии по-прежнему позволяют некоторым веб-сайтам отслеживать вас.

В зависимости от политики конфиденциальности VPN и местных законов о сборе данных, возможно не полное скрытие онлайн-активности от государственных учреждений. Сервисы могут передавать информацию об онлайн-действиях при отправке официального запроса.

Виртуальная частная сеть также не заменяет антивирусное или вредоносное ПО. Некоторые поставщики VPN объединяют возможность блокировки вредоносных программ, всплывающих окон и отслеживания, однако это не всегда сопровождается тем же типом сканирования системы, который есть в качественном антивирусном продукте.